Tiahn Wetzler Senior Content Marketing Editor at Adjust

Die Werbebranche im Mobilen-Bereich hat ein großes Problem: Mobile Ad Fraud, der das gesamte Mobile-Ökosystem, vom App Publisher bis hin zum Mobile Measurement Partner betrifft; Betrug in der mobilen Werbebranche schadet Workflows, verbrennt Werbebudgets, macht Daten komplett unbrauchbar und wirft jegliche Marketingstrategie zum Fenster hinaus.

Prognosen besagen, dass Mobile Fraud bis 2022 jährlich einen Schaden zwischen 44 und 87 Milliarden US Dollar für die digitale Werbebranche anrichten könnte. Diese Bedrohung zu ignorieren, wäre für Marketer ziemlich fatal. Statt dessen sollte sich die Branche schleunigst kundig machen, was Mobile Fraud ist, wie Betrüger operieren und wie sie ihre Werbebudgets schützen können. In diesem Artikel werfen wir einen Blick darauf, wie Betrugsmaschen in der mobilen Werbung funktioniere, wie Fraudster operieren und was die effektivsten Präventivmaßnahmen sind, wenn es darum geht, Werbebudgets, Daten und Reputation zu schützen.

Was sind die primären Ad Fraud Methoden in der mobilen Werbung?

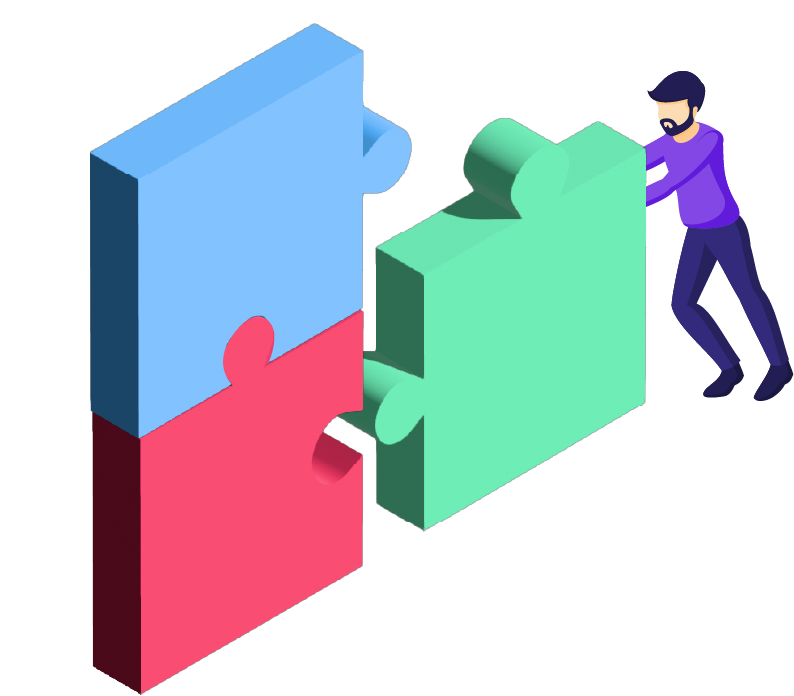

Zu den beliebtesten Strategien mit denen Cyberkriminelle leichte Beute machen, zählen Click-Spam, Click-Injection, Install Farms und SDK-Spoofing. Das heißt, dass Fraudster entweder die Attribution eines Nutzer für sich beanspruchen; indem sie die Werbung legitimer Publisher kannibalisieren, um Attributionen zu stehlen oder indem Nutzerprofile zugunsten künstlicher Conversions gefälscht werden.

1.Click Spam als beliebte mobile Ad Fraud Methode

Auch bekannt als Click-Flooding (Klickflutung) oder Click-Fraud, geht es bei dieser Click-Spamming Masche darum, mit gefälschten Klicks Installs zu beanspruchen. Betrüger erwecken den Eindruck, als ob ein Nutzer einen Ad vor der Installation einer App geklickt hat. Landet ein Nutzer auf einer Webseite oder einer betrügerischen App, werden im Hintergrund Werbe-Klicks erzeugt, die für den Nutzer weder sichtbar sind, noch seiner Zustimmung bedürfen.

Das Hauptproblem hier: Marketingdaten werden durch gefälscht Klicks komplett unzuverlässig. App-Nutzer, die organisch gewonnen wurde, werden fälschlicherweise als User deklariert, die durch User Acquisition Kampagnen erworbene wurden. Diese Täuschung veranlasst Marketing Manager dann dazu, mehr Budget in Kampagnen zu stecken, die irrtümlich Erfolg versprechend aussehen, aber wahrscheinlich bei weitem nicht die Ergebnisse erzielen, die sie gezeigt haben.

Click Spam ist eine extrem verbreitete Betrugsmethode im Mobilen-Bereich. Im letzten Jahr hat Google mobile Apps des chinesischen Android-Entwicklers DO Global aus dem Playstore entfernt, nachdem eine Untersuchung von Buzzfeed News einen groß angelegten Klickbetrug aufgedeckt hatte.

Wie deckt man Click Spam auf? Um fraudulente Daten bereits vor der Attributionszuordnung zu entdecken und zurückzuweisen, ist ein statistischer Ansatz notwendig, der nach bestimmten Mustern sucht. Das Model, das Adjust dazu verwendet, wird “Distribution Modelling” genannt. Als Adjust das Phänom des Click Spammings untersucht hat, haben wir festgestellt, dass es einen deutlichen Unterschied in der zeitlichen Verteilung von echten Klicks und Klicks aus Spam-Quellen gibt.

Bei echten Traffic-Quellen werden die Klicks mit einer Verteilung versehen, die statistisch gesehen „normal“ aussehen sollte. Während die genaue Form und Größe dieser Verteilung je nach Quelle unterschiedlich aussieht, weist sie in der ersten Stunde fast immer eine große Anzahl von Installationen auf, gefolgt von einem sehr schnellen Rückgang. Installationen aus Click-Spamming oder betrügerischen Quellen zeichnen sich jedoch in der Regel durch eine flache Verteilung auf. Aus diesem Grund weisen Installs und Klick-zu-Install-Zeiten ein zufälliges Verteilungsmuster auf.

Der Verteilungs-Modellierungsfilter von Adjust verhindert die Zuordnung von Installationen zu Spam-Klicks, indem er jeden Tracker auf der Grundlage seiner historischen Verteilung der Klick-zu-Installationszeiten bewertet, um statistische Vorkommnisse früherer Benutzerabsichten zu bewerten. Wenn Adjust Klick-Spam erkennt, wird die Zuordnung zu einem Spam-Klick zurückgewiesen, und Adjust sucht nach einer legitimen Werbeverpflichtung, der ein Klick zugeordnet werden kann – wenn keine verfügbar ist, wird die Installation als organisch betrachtet und Fraud aus dem Datensatz entfernt.

Vom 1. Januar 2020 bis zum 31. Juli 2020 konnte Adjust verhindern, dass Kunden 178.141.974 Dollar an Werbeausgaben verlieren.

2.Click Injection – Eine neue Form des Mobile Ad Frauds

“Click Injection” ist eine clevere Masche mit der Fraudster in der Lage sind, Attributionen aus organischen und bezahlten Kanälen zu stehlen. Betrüger fälschen das Ad-Engagement für den echten Nutzer. Durch die Generierung von Klicks, die nicht wirklich von Nutzern stammen, die mit einer Anzeige interagiert haben, genügt ein einziger Klick, nachdem ein Nutzer entschieden hat, eine neue App herunterzuladen, um die Lorbeeren für die Installation zu ernten. In diesem Fall sind die User zwar real, aber das Ad-Engagement ist fake.

Click Injection und Install Broadcast Wenn eine App zum ersten Mal auf einem Android-Gerät installiert wird, können andere Apps auf dem Gerät des Nutzers die Informationen durch ein gesendetes Signal empfangen. Damit soll eine bessere Verbindung zwischen den Apps geschaffen werden, so dass z.B. Deep Linking genutzt werden kann, um Anmeldeprozesse zu streamlinen.

Click-Injection nutzt einen von zwei verschiedenen Exploits, um zu erkennen, wenn andere Apps heruntergeladen werden, und löst dann Klicks aus, nachdem der Nutzer bereits eine App heruntergeladen hat. Fraudster erhalten dann eine Zahlung für organische Installationen und solche, die durch echte Werbung getrieben werden. Ähnlich wie Click-Spam ist Click Injection eine weitere Methode, die den Eindruck erweckt, dass organische Nutzer durch bezahlte Kampagnen beeinflusst wurden, wodurch Daten wiederum verzerrt werden.

Die effektivste Präventivmaßnahme ist die Google Play Store Install Referrer API sowie das Hinzufügen neuer Zeitstempel ( (install begin and install finish) – das ermöglicht die Ablehnung der Attribution für jegliches Ad Engagement, das von einem Nutzer getriggert wurde und zu einem App Install geführt hat. Adjust kann diese Klicks mit Hilfe von Zeitstempeln herauszufiltern.

3.Device Farmen

Etwas weniger ausgefeilt als die beiden vorherigen Methoden, sind sogenannte Device Farms ( Installations-Farmen); reale Standorte, an denen reale Geräte App-Installs generieren. Klickbetrüger werden angeheuert, um buchstäblich auf Anzeigen zu klicken, Apps zu installieren und werden dann bezahlt. Der Prozess ist leicht wiederholbar, da sie die IP-Adressen so ändern, dass es so aussieht, als ob eine große Anzahl von Nutzern die App installieren.

Diese fake Installs lassen sich daran erkennen, dass Nutzer keine In-App-Käufe machen und sich niemals als loyale User binden lassen. Wenn man jedoch bedenkt, dass die Retention am ersten Tag selten über 30% liegt, wird es schwer, Klickbetrüger von Device Farmen mit sauberem Traffic zu identifizieren. Wenn man sich die Routinen dieser Fraudster etwas genauer ansieht, erkennt man, dass sie ihre Geräte-IDs permanent zurücksetzen müssen, um als Neuinstallation gezählt zu werden. Unter iOS beispielsweise erfordert das Adjust SDK einen vollständigen Gerätereset, um als eine weitere Installation zu zählen. Dieser Vorgang dauert mehr als 15 Minuten und verlangsamt den Prozess für Betrüger, die von Device Farmen aus arbeiten, erheblich.

Ein weiteres Indiz ist die IP-Adresse, die zum Senden von SDK-Anfragen verwendet wird – wenn keine Maskierung oder VPN vorhanden ist, werden die Herkunftsländer angezeigt. Wenn der Datenverkehr in profitable Märkte wie die USA verlagert wurde, werden die verwendeten IP-Adressen häufig in Datenzentren registriert und sind auf kommerziellen Listen verfügbar und können zur Verweigerung der Attribution verwendet werden.

Vom 1. Januar 2020 – 31. Juli 2020 hat die Adjust Fraud Prevention Suite insgesamt 218.025.814 betrügerische Installationen zurückgewiesen

4.Die Evolution der Mobile Ad Fraud Betrugsmasche: SDK Spoofing

Wenn ein gefälschter App-Install legitim zu sein scheint, dann wurden höchstwahrscheinlich reale Gerätedaten genutzt. Hier war SDK-Spoofing war am Werke, was nur schwer identifizierbar ist. Wenn Betrüger die SSL-Verschlüsselung zwischen der Kommunikation eines Tracking-SDKs und seinen Backend-Servern aufbrechen, können sie das Datenformat, erkennen und fälschen. Quasi als eine „Man-in-the-Middle“Attacke.

An diesem Punkt sind die Fraudster in der Lage, Installationen zu generieren. Da sie URLs im Klartextformat lesen können, sehen sie welche Teile der URLs statisch und welche dynamisch sind, was es ihnen ermöglicht, gefälschte Installationen zu testen und zu generieren. Sobald sie Zugang zu diesen Informationen haben, können sie den Prozess wiederholen. Es werden also echte Geräte verwendet, um SDK-Spoofing durchzuführen, aber die Interaktion des User ist gefälscht.

Bei Adjust haben wir eine kryptografische Lösung entwickelt, die unseren SDK-Verkehr schützt.Diese Lösung namens Signature™ signiert die SDK-Kommunikationspakete und ist unser Ansatz, SDK-Spoofing zu bekämpfen. Dadurch wird sichergestellt, dass Angriffe nicht funktionieren, da ein dynamischer Parameter in der URL, der weder erraten noch gestohlen werden kann, immer nur einmal verwendet werden kann.

Mit diesen vier Mobile Ad Frau Maßnahmen richten Fraudster enormen Schaden für Werbebudgets an. Das heißt, sie ergaunern wertvollen Campaign Spend und machen jegliche Attribution Daten unbrauchbar und ungenau. Um ihr Werbebudget zu schützen, sollten sich Marketer zunächst das Wissen aneignen, um betrügerisches Verhalten zu erkennen. Die Fraud Prevention Suite von Adjust ist hier eine hilfreiche Lösung für die Fraud-Bekämpfung und macht die Prävention von Beturgsmaschen im App Marketing so einfach wie nie. This article was written in partnership with Tiahn Wetzler, Senior Content Marketing Editor at Adjust. German article translation by Linda Harnisch, Communications Lead at Customlytics